13장. 네트워크 보안

(3) 보안 프로토콜

전형적인 공격 유형

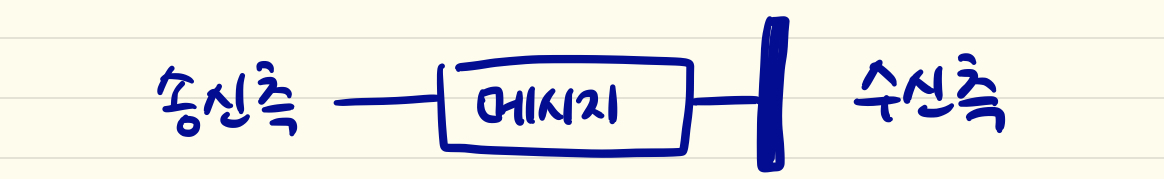

방해(interuption)

- 대표적 예: DoS(Denial of Service)

-

대응책

- 장애 감지 시 연결 단절 후 다른 통신 수단으로 대체

- 침입 차단 시스템으로 1차 방어

- 2차 방어로 고가용성 기능을 이용해 서비스 지속 및 연결 유지 (예 - 통신 채널/서버 여러 개 두기)

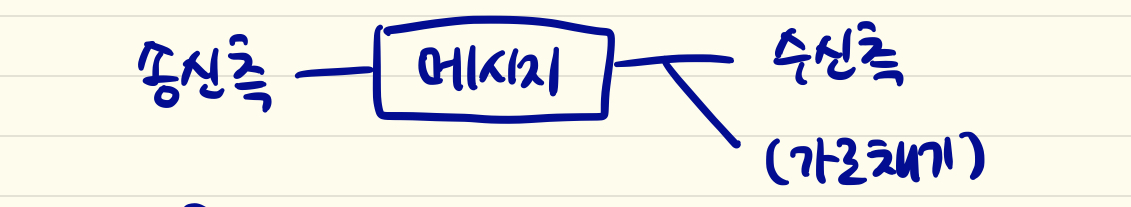

가로채기(interception)

- 통신 일부를 엿듣는 행태

- 대표적 예: Sniffing

-

대응책

- 기밀성을 패킷에 부여(암호화, 가로채더라도 복호화하지 못하게)

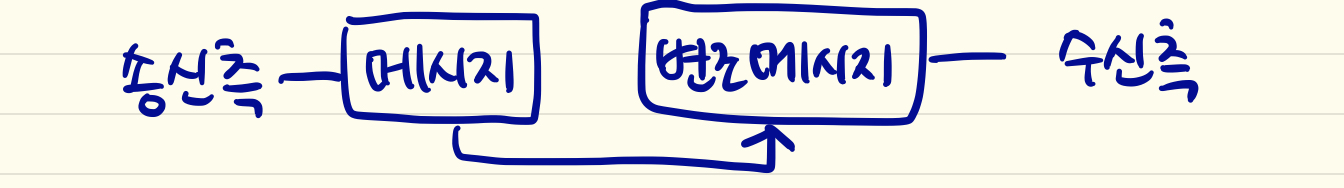

변조(modification)

- 송신자가 보낸 데이터 변형

-

대응책

- 암호화 및 서명을 통한 기밀성과 무결성(데이터가 변형되었을 때 바로 확인할 수 있는) 확보

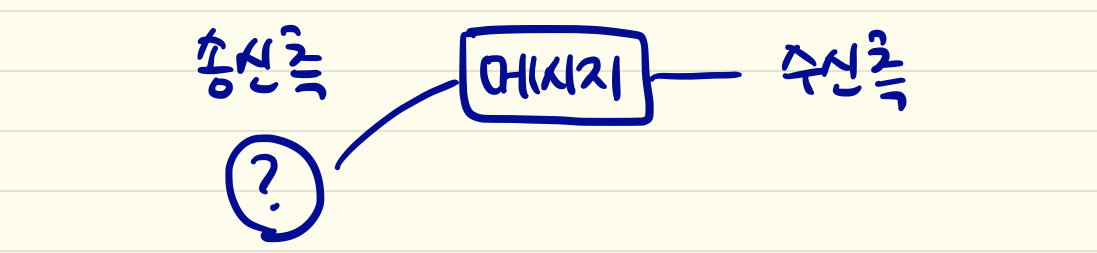

위조(fabrication)

- 송신자는 데이터를 보낸 적이 없는데 보낸 것처럼 만들어서 송신

-

대응책

- 암호화 및 서명을 통한 기밀성과 무결성(데이터가 변형되었을 때 바로 확인할 수 있는) 확보

보안 프로토콜 개요

암호화

-

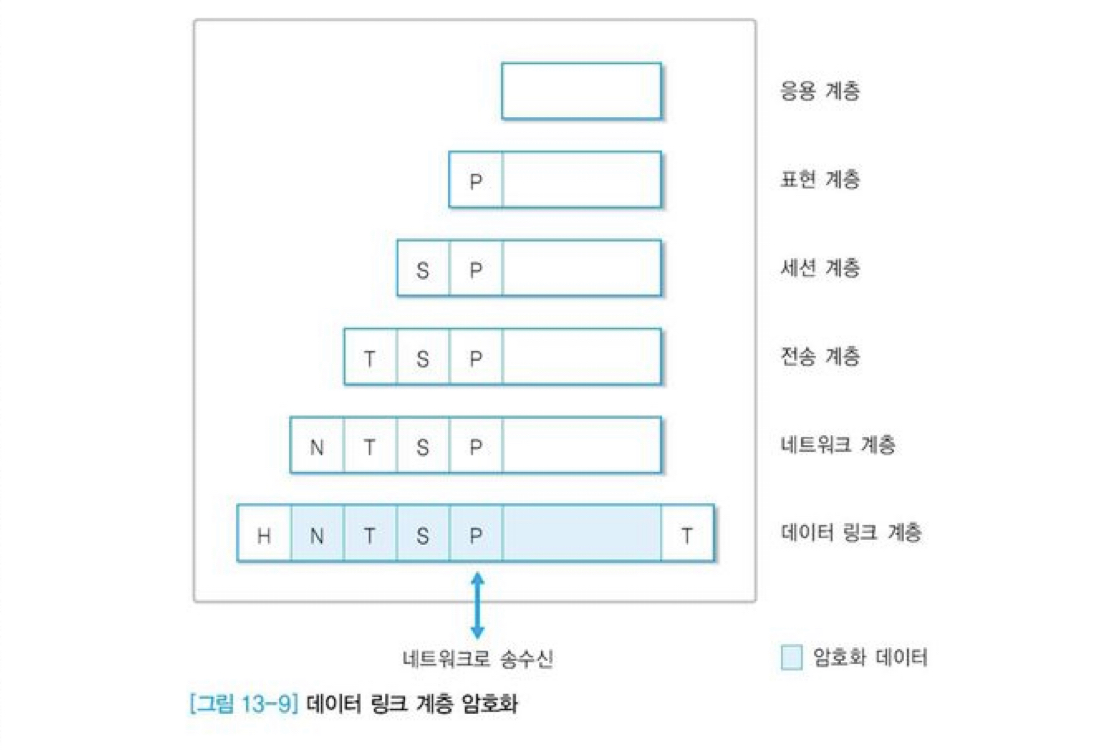

데이터링크 계층 암호화

- 전송 선로 상 감청으로부터 보호

-

단점: 라우터 등 호스트 내부에서는 보호 안 됨

응용, 표현, 세션, 전송, 네트워크 계층에서 전송한 내용 전체를 데이터링크 계층에서 암호화

-

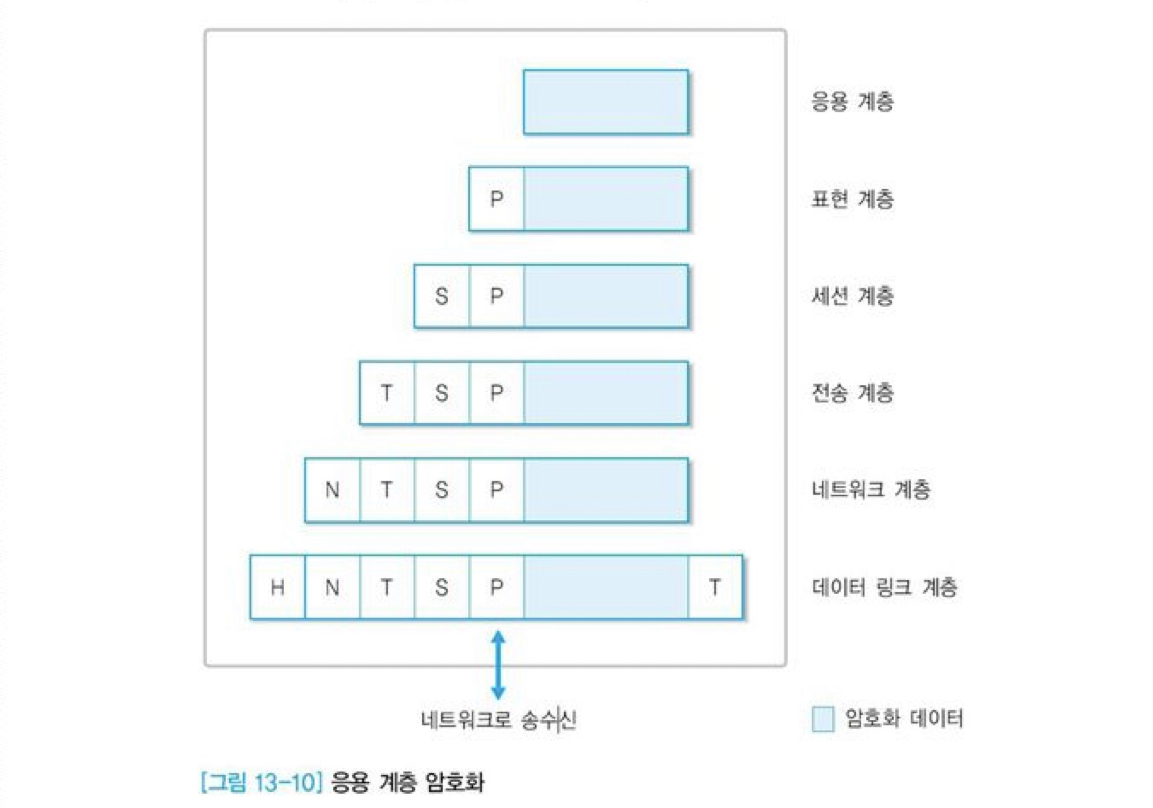

응용 계층 암호화

-

호스트 내부에서 보안을 지원

응용 계층부터 암호화해서 전달

-

가상 사설망(Virtual Private Network, VPN)

공중망을 사설망처럼 이용할 수 있도록 사이트 양단간 암호화통신을 지원하는 장치.

원격 사용자가 공중망 및 인터넷을 통해 내부망 시스템 사용 시, 공중망 구간에서의 도청으로 인한 정보유출을 방지하기 위해 사용자와 내부망간 암호화통신을 지원

-

가상 사설망 장점

- 저비용으로 광범위한 사설 네트워크 구성 가능

- 기업 네트워크 관리 및 운영비용 절감

- 재택근무자 등 개별 사용자 지원 및 무선 이동 환경 사용자 지원

- 기업 네트워크 유동성 지원 가능

-

가상 사설망 단점

- 인터넷 상황에 따라 네트워크 성능 종속적

- 전용선보다는 신뢰성, 보안성 수준 낮음

- 서비스에 문제가 발생하면 책임소재 불분명

-

가상 사설망 기능

- 암호화

- 사용자 인증

- 무결성

- 터널링 (Tunneling, 송신자와 수신자 사이의 전송로에 외부로부터의 침입을 막기 위해 일종의 파이프를 구성하는 것으로 파이프는 터널링을 지원하는 프로토콜을 사용하여 구현하고 있으며, 사설망과 같은 보안 기능을 지원한다.)

-

관련 프로토콜

- L2TP(Layer 2 Tunneling Protocol) - 데이터링크 계층

- IPSec(IP Security Protocol) - 네트워크 계층

트래픽 제어

-

특정 호스트의 트래픽량 자체가 중요한 정보가 될 수 있음

- 특정 군부대 통화량이 많으면 군사작전 진행 중임을 추론 가능

-

무의미한 가공 데이터를 추가로 발생시켜 통계자료에 혼란을 주는 방식으로 해결

- 자료 통신량, 송신자, 수신자 랜덤하게 생성

방화벽

-

개방 공중 인터넷망과 제한된 그룹의 사설망 사이에 설치

- 패킷 필터링 방식: 라우터에서 패킷을 검색하여 차단 여부 결정

- 트래픽 관찰을 통해 의심스러운 사용자 감지

-

라우터를 이용한 방화벽 구현

- 외부망과의 중개 기능을 수행하므로 간단하면서도 효과적

- IP 주소 기반: 위장 IP 주소 차단, 스팸메일 발송 IP 차단, 내부 사용자가 유해 사이트에 접속하는 것 차단

- 포트 번호 기반: 특정 서비스 이용 차단(Web, FTP 등 서비스별로 허용/차단 설정)

-

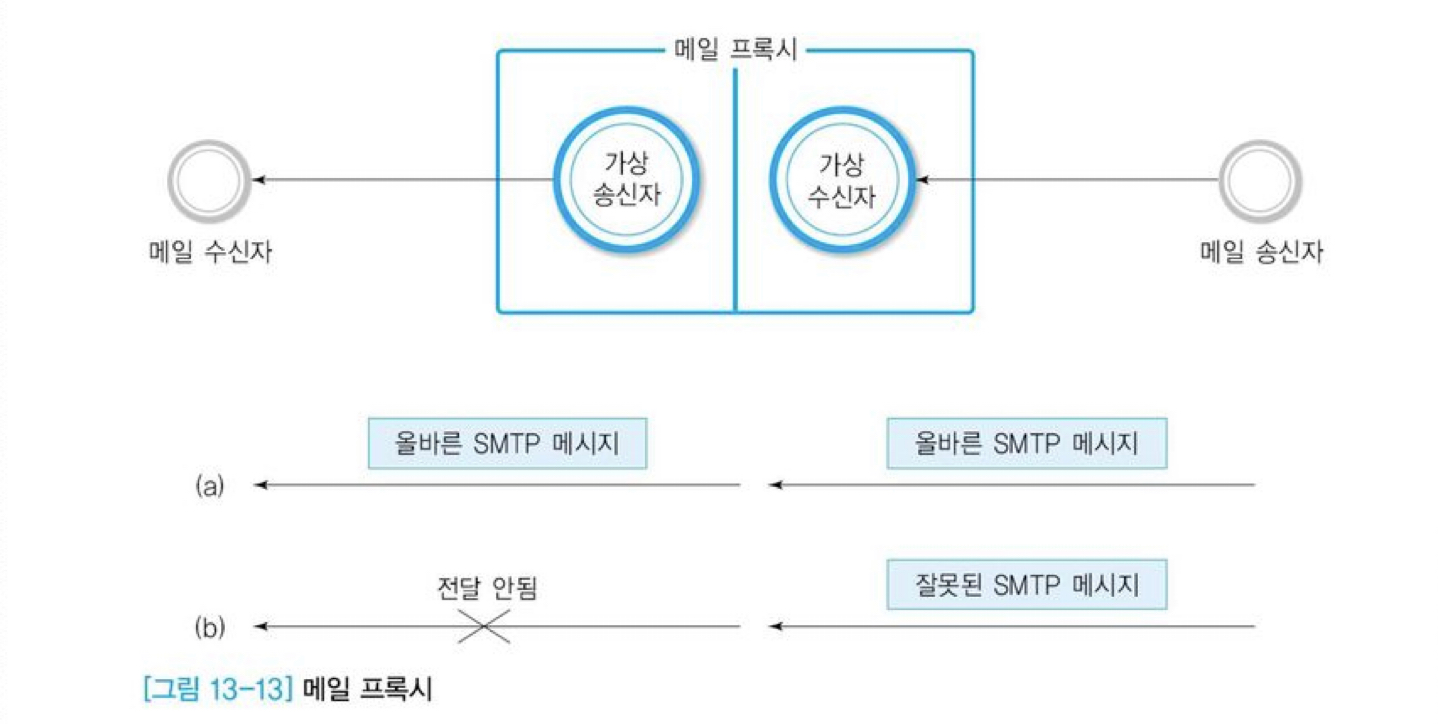

프록시를 이용한 방화벽 구현

- 라우터: 네트워크 계층과 전송 계층 헤더에 기초하여 방화벽 기능 수행

-

프록시: 가상의 응용 프로그램을 시뮬레이션 하는 방화벽. 그 자체로 서버인 것처럼 동작. 내부에서는 외부 연결로 보이고, 외부에서는 내부 응용 연결로 보임

양쪽 다 올바르면 전달